Palomuuri

Palomuuri (vuodesta Englanti palomuuri [ faɪəwɔːl ], ” palomuuri ” tai ”palomuuri”) on turvajärjestelmä, joka suojaa tietokoneverkko tai yksittäisen tietokoneen toivottuja verkkoyhteys. Laajemmassa mielessä palomuuri on myös osa suojauskonseptia .

Jokainen palomuurin turvajärjestelmä perustuu ohjelmistokomponenttiin . Palomuuriohjelmistoa käytetään rajoittamaan verkon käyttöä lähettäjän tai vastaanottajan ja käytettyjen palveluiden perusteella . Se valvoo palomuurin läpi kulkevaa dataliikennettä ja käyttää määritettyjä sääntöjä päättääkseen, sallitaanko tietyt verkkopaketit läpi vai ei. Tällä tavalla se yrittää estää luvattoman pääsyn verkkoon.

Palomuuriohjelmiston asennuspaikan mukaan erotetaan henkilökohtainen palomuuri (tunnetaan myös nimellä työpöydän palomuuri ) ja ulkoinen palomuuri (tunnetaan myös nimellä verkon tai laitteiston palomuuri ). Toisin kuin henkilökohtainen palomuuri, ulkoisen palomuurin ohjelmisto ei toimi suojattavassa järjestelmässä, vaan erillisessä laitteessa, joka yhdistää verkot tai verkkosegmentit ja rajoittaa palomuuriohjelmiston ansiosta samanaikaisesti pääsyä verkkojen välillä. Tässä tapauksessa "palomuuria" voidaan käyttää myös koko järjestelmän (laitteen, jolla on kuvattu toiminto) nimityksellä. Suunnittelun vuoksi näiden kahden tyypin välillä on suuria käsitteellisiä eroja .

Palomuurin tehtävä ei ole havaita hyökkäyksiä. Sen tulisi ottaa käyttöön vain verkkoviestintää koskevia sääntöjä. Niin kutsutut IDS- moduulit ovat vastuussa hyökkäysten jäljittämisestä , jotka perustuvat ehdottomasti palomuuriin ja voivat olla osa tuotetta. Ne eivät kuitenkaan kuulu palomuurimoduuliin.

yleiset perusasiat

Seuraavat perustiedot auttavat ymmärtämään palomuurin toimintaa. Vastaavat pääartikkelit esittävät aiheet yksityiskohtaisesti.

Kuinka etäkäyttö tietokonejärjestelmään toimii

Pääsy verkkopalveluun

Verkkopalvelu on tietokoneohjelma, joka mahdollistaa resurssien, kuten tiedostojen ja tulostimien, käytön verkon kautta. Esimerkiksi Internet -sivut tallennetaan tiedostoina tietokoneelle (palvelimelle). Vain palvelimella toimiva verkkopalvelu (tässä tapauksessa verkkopalvelinohjelmisto ) mahdollistaa sivujen käytön Internetistä ja siten niiden lataamisen ja näyttämisen etälaitteessa. Jotta verkkopalvelut olisivat saatavilla verkosta, ne sitoutuvat verkkoliittymän porttiin . Sanotaan, että ne ” avaavat portin ”, mikä päinvastoin tarkoittaa, että avoin portti kuuluu aina tietokoneohjelmalle, joka voi vastaanottaa verkkokyselyitä.

Verkkopalvelun tietoturva -aukko voi olla perusta tietokoneelle suoritettaville toimille, jotka ylittävät sallitut käyttötoiminnot.

Huomautus: Palvelulle ( Microsoft Windows English -palvelussa ; Unix English Daemonissa ) on ominaista se, että se suoritetaan joka kerta, kun järjestelmä käynnistetään, riippumatta siitä, kirjautuuko käyttäjä tietokoneeseen. Jotkin ohjelmat, joiden toiminnot vastaavat verkkopalvelua, avaavat portin, mutta käynnistyvät vasta, kun käyttäjä on kirjautunut sisään. Vaikka nämä ohjelmat eivät ole tarkasti ottaen palveluja, niitä kutsutaan yksinkertaisuuden vuoksi myös jäljempänä verkkopalveluiksi.

Paluu etäverkkopalvelusta asiakkaaseen

Paluuta etäverkkopalvelusta palvelua käyttävään pyytävään tietokoneeseen (tarkemmin sanottuna asiakas ) voidaan joskus käyttää kattavaan etäkäyttöön. Yllä olevassa esimerkissä käyttäjä käynnistää selaimen, jonka on tarkoitus näyttää Internet -sivuja tietokoneellaan. Jos selaimessa on vastaava tietoturva -aukko, Internet -palvelin, johon otettiin yhteyttä, voi nyt käyttää tätä tietokonetta ja suorittaa siellä toimintoja, jotka ylittävät Internet -sivujen normaalin näytön. Pahimmassa tapauksessa pelkästään asianmukaisesti valmistetun verkkosivuston kutsuminen riittää jopa haittaohjelmien asentamiseen tietokoneelle. Haittaohjelmat voivat puolestaan toimia verkkopalveluna tietokoneessa ja siten mahdollistaa jatkuvan etäkäytön tietokoneelle.

Sen sijaan, että haittaohjelma asentaisi tietokoneeseen verkkopalvelun, se voi myös muodostaa Internet -yhteyden itse ja muodostaa yhteyden Internetissä toimivaan verkkopalveluun. Esimerkiksi botnet toimii enimmäkseen tällä tavalla. Tällaisessa tapauksessa paluureittiä käytetään pysyvään etäkäyttöön tietokoneeseen.

Käyttöjärjestelmän verkon toteutus

Verkossa tapahtuvaan kommunikaatioon osallistuvat tietokoneet - tai niihin asennetut palvelut ("viestintäkumppanit") - tarvitsevat tietoa perusprotokollista, joita käytetään tietojen osoittamiseen ja siirtämiseen. Joskus käyttöjärjestelmän (mukaan lukien viallinen ohjainohjelmisto ) väärin toteutettua verkkoyhteyttä voidaan käyttää verkkoyhteyteen, jota valmistaja ei ole tarkoittanut tässä muodossa. Esimerkki aiemmin laajalle levinneen virheen hyödyntämisestä IP -protokollan toteutuksessa on Ping of Death , joka kaatui järjestelmällisesti kohdejärjestelmän. Samankaltaiset porsaanreiät mahdollistavat joskus ohjelmakoodin syöttämisen ja suorittamisen kohdejärjestelmässä.

Palomuurin suojaustoiminto ja rajat

Palomuuria käytetään estämään ei -toivottu pääsy verkkopalveluihin. Se perustuu viestintäkumppaneiden osoitteisiin (eli "kenellä on oikeus käyttää mitä"). Palomuuri ei pääsääntöisesti voi estää verkkopalvelun tietoturva -aukon hyödyntämistä, jos viestintäkumppani saa käyttää sitä.

Paluureittiä käytettäessä palomuuri ei voi suojata pääsyä selaimen suoja -aukkoihin, jos viestintäkumppani voi käyttää ohjelman uhanalaisia alueita. Verkkokäyttöön tarkoitetut ohjelmat on siksi pidettävä ajan tasalla tunnettujen aukkojen sulkemiseksi. Jotkut palomuurit tarjoavat suodattimia, jotka rajoittavat edelleen käytetyn verkkopalvelun etäkäyttöä, esimerkiksi suodattamalla uhanalaisia ActiveX -objekteja verkkosivustoilta. Selain ei voi enää käyttää tällaisia verkkosivustoon upotettuja objekteja (se ei näytä niitä), mikä tarkoittaa, että se ei voi hyökätä näiden objektien kautta. Vaihtoehtoisesti tämä toiminta voidaan saavuttaa myös käytetyn selaimen määritysten avulla.

Palomuurin tyypistä riippuen palomuuri voi parhaassa tapauksessa kiinnittää huomiota salaa asennettujen haittaohjelmien pääsyyn verkkoon ja joskus jopa estää sen pääsyn verkkoon. Tällainen menestys riippuu kuitenkin suuresti haittaohjelmien taidoista (katso henkilökohtaisen palomuurin ja ulkoisen palomuurin rajat ).

Virheiden hyödyntäminen käyttöjärjestelmän verkkototeutuksessa voi parhaassa tapauksessa estää palomuurin.

Palomuurin ilmoitettuja rajoja hyötyihin verrattuna voidaan verrata auton turvavyöön, jossa on myös tilanteita, joissa se ei pysty suojaamaan kuljettajaa. On järkevää kiinnittää turvavyö ja ajaa samalla varovasti tietäen rajasi. Poikkeuksena voisi olla vyö, joka samalla vaarantaa kuljettajan (tässä viitaten henkilökohtaiseen palomuuriin ), mikä voi johtaa vaihtoehtoisiin ratkaisuihin, jotka tarjoavat korkeamman turvallisuustason.

Palomuuri osana tietoturvakonseptia

Vasta kun tiedetään, mihin skenaarioihin tietty tietoturvataso on tarkoitus päästä, voidaan alkaa miettiä, miten tämä toteutetaan. Luominen turvallisuuskäsitteen auttaa . Suuremmissa organisaatioissa tätä varten käytetään yleensä erillistä turvaohjeistusta .

Palomuuri on osa suojauskonseptia. Aivan kuten "palontorjunta" on joukko toimenpiteitä (eikä vain portaikon palovaroitin), tämä osittainen näkökohta voi olla joukko useita toimenpiteitä turvallisuuskonseptista riippuen. Palomuuri voi koostua useista osista, joista osa palvelee esimerkiksi DMZ: tä . Huolto voi myös olla erottamaton osa osittaista osaa, samoin kuin palomuurikomponenttien kirjaamisen arviointi.

Suodatustekniikat

→ Katso yksityiskohtainen kuvaus kohdasta Palomuuritekniikat

Pakettisuodatin

Yksinkertainen datapakettien suodatus verkko -osoitteiden avulla on kaikkien palomuurien perustoiminto (TCP / IP -verkossa tämä tarkoittaa tarkemmin portin ja lähde- ja kohdejärjestelmän IP -osoitteen suodatusta ).

Tilallinen pakettitarkastus

Tämä tilaohjattu suodatus on edistynyt pakettisuodatuksen muoto. Tämä mahdollistaa pääsyn rajoittamisen vakiintuneeseen yhteyteen tarkemmin ja suojaa siten paremmin sisäistä verkkoa ei -toivotulta ulkoiselta pääsyltä.

Välityspalvelimen suodatin

Välityspalvelinsuodatin muodostaa yhteyden kohdejärjestelmään pyytävän asiakkaan puolesta ja välittää vastauksen kohdejärjestelmästä todelliselle asiakkaalle. Koska hän johtaa viestintää itse, hän ei voi vain nähdä sitä, vaan myös vaikuttaa siihen halutessaan. Erikoistunut tiettyyn viestintäprotokollaan, kuten B. HTTP tai FTP , hän voi analysoida tietoja johdonmukaisesti, suodattaa pyyntöjä ja tehdä tarvittaessa muutoksia, mutta myös päättää, siirretäänkö kohteen vastaus todelliseen asiakkaaseen ja missä muodossa. Joskus sitä käytetään tiettyjen vastausten väliaikaiseen tallentamiseen, jotta niitä voidaan käyttää nopeammin toistuvien kyselyiden yhteydessä ilman, että niitä on pyydettävä uudelleen. Useita tällaisia suodattimia käytetään usein rinnakkain yhdellä laitteella, jotta ne voivat palvella erilaisia protokollia.

Sisältösuodatin

Tämä sisältö suodatin on muoto proxy suodatin, joka arvioi käyttäjän tiedot yhteyden ja on tarkoitettu, esimerkiksi suodattaa ActiveX ja / tai JavaScript peräisin pyydetty sivustoja tai estää yleisesti tunnettujen haittaohjelmia kun lataaminen . Mukana on myös ei -toivottujen verkkosivustojen estäminen avainsanoilla ja vastaavilla.

Pakettien perusteellinen tarkastus

Syvällä pakettitarkastuksella voidaan analysoida tarkemmin, erityisesti protokollakohtaisia tietoja. Tämä mahdollistaa URL -osoitteisiin , tiedostonimiin, tiedoston sisältöön ( virustarkistus tai tietojen häviämisen estäminen ) ja vastaaviin perustuvien sääntöjen käytön . Tämä on samanlainen kuin välityspalvelimen tai sisältösuodattimen mahdollisuudet, mutta kattaa yleensä lukuisia protokollia.

Salattujen yhteystietojen ja -sisällön analysoimiseksi käytetään SSL Deep Packet Inspection -toimintoa , joka lopettaa olemassa olevan SSL-salauksen , tutkii sisällön ja salaa sen sitten uudelleen asiakkaalle. Tätä varten on yleensä tarpeen asentaa CA -juurivarmenne työasemaan, jonka avulla palomuuri voi luoda sopivia varmenteita itse käytön aikana. Teknisesti tämä vastaa keskellä mies -hyökkäystä .

Näkyvyys käyttäjille

Verkkopakettien suodattamiseksi palomuurin on oltava viestintäkumppaneiden välillä. Se voi näkyä viestintäkumppaneille eri tavoin, jolloin ensimmäiset neljä ilmenemismuotoa voivat esiintyä vain ulkoisella palomuurilla:

Näkyvä

Palomuuri toimii välittäjänä lähde- ja kohdejärjestelmien välillä ja näkyy molemmin puolin. Täällä asiakas kysyy välityspalvelimen palomuuri ottaa haltuunsa yhteydenpito kohdejärjestelmässä sen puolesta. Esimerkiksi selain on konfiguroitu siten, että se ei lähetä kaikkia Internet -kyselyitä suoraan kyseiseen kohdeosoitteeseen, vaan lähettää ne pyyntönä välityspalvelimelle. Välityspalvelin muodostaa nyt yhteyden kohdejärjestelmään. Vasta analyysin suorittamisen jälkeen välityspalvelin välittää vastauksen kohdejärjestelmästä pyynnön esittäneelle asiakkaalle.

Toiselle puolelle läpinäkyvä

Toinen osapuolista käsittelee kohdetta suoraan eikä palomuuria. Jos verkkoinfrastruktuuri on määritetty asianmukaisesti, kyseinen pyyntö reititetään automaattisesti ( NAT- tai välityspalvelin) palomuurin läpi ilman, että lähettäjä huomaa tai edes voi vaikuttaa siihen. Yhteys toiselle puolelle muodostetaan nyt palomuurin osoitteen kautta. Mahdolliset hyökkäykset sieltä kohdistuvat myös palomuuriin eivätkä osu suoraan asiakkaaseen. Koska tällä puolella palomuuri edustaa osoitettavaa viestintäkumppania, joka on osoitettu varsinaisen viestintäkumppanin puolesta. Tämä lomake on yleisin tyyppi kodin palomuurilaitteissa.

Läpinäkyvä molemmin puolin

Palomuuri sijaitsee läpinäkyvästi (melkein näkymättömästi) kahden verkon välillä ja mahdollistaa jatkuvan yhteyden viestintäkumppaneiden välillä, jotta palomuurin edessä ja takana olevat järjestelmät näkevät toisensa suoraan. Tietovirta kulkee yksinkertaisesti palomuurin läpi. Tällä IP-osoitteen tasolla , etäasema ei näe palomuurin viestinnän kanssa, mutta vain tunnistaa sen yhteys aliverkkoon ( reititin ilman NAT). Verkkolaitteessa (reitittimessä) käynnissä oleva palomuuriohjelmisto voi kuitenkin keskeyttää datavirran (suodattaa pois tietyt paketit).

Näkymätön

Kuten kaksipuolisen läpinäkyvän tilan tapauksessa, tietovirta kulkee yksinkertaisesti palomuurin läpi. Laite, jolla palomuuriohjelmisto toimii, toimii nyt sillan tavoin , mikä tarkoittaa, että se ei näy kommunikaatiokumppaneille IP-tasolla tai matalan tason osoittamisen näkökulmasta.

Paikallinen

Paikallisesti tietokoneeseen asennettu palomuuriohjelmisto (henkilökohtainen palomuuri) valvoo sen läpi kulkevaa tietovirtaa paikan päällä (tietokoneessa, jonka verkkopaketit se suodatetaan; tässä kohdassa lähdejärjestelmä ). Kohdejärjestelmän kannalta palomuuri on siis lähdejärjestelmän verkkosovittimen takana. Tämä ei muuta lähdejärjestelmän verkko -osoitetta eikä viestintäpolkua kohdejärjestelmään. Tämä tarkoittaa, että henkilökohtainen palomuuri on käytännössä näkymätön osoittamisen kannalta. Tämä koskee kuitenkin vain tietoliikennepolkua eikä tarkoita sitä, ettei sitä voida jäljittää (lähdejärjestelmän käyttäytymisen vuoksi) tai että sitä ei voida hyökätä suoraan lähdejärjestelmän osoitteen kautta (toisin kuin ulkoinen siltapalomuuri) , jolla ei ole verkko -osoitetta).

Joukko sääntöjä

Palomuurin säännöt määrittävät, mitä tapahtuisi verkkopaketille, joka sopii suodattimen kaavaan. Tarjoukset voidaan nimetä eri tavalla tuotteesta riippuen. Joko pyyntöä ei sallita ja paketti hylätään paikallisesti (tavallisesti kutsutaan DROPiksi) tai se hylätään aktiivisesti (REJECT), esimerkiksi vastaamalla ICMP -paketilla. Sallittua pyyntöä kutsutaan ACCEPT, ALLOW, PASS tai FORWARD, jolloin FORWARD voi myös osoittaa pyynnön uudelleenohjauksen tuotteen ja kokoonpanon mukaan.

Lähdekoodin todennettavuus

Ohjelmistotuotteiden osalta niiden lähdekoodin vapaa käyttö on osa tietoturvaa. Muun muassa on tärkeää minimoida riski siitä, että tuote voi sisältää toimintoja, joista käyttäjän ei pitäisi olla tietoinen. Esimerkiksi on olemassa joitakin suljetun lähdekoodin tuotteita henkilökohtaisten palomuurien alalta, jotka lähettävät salaa tietoja itse valmistajalle, eli tekevät täsmälleen sitä, mitä jotkut käyttäjät todella yrittävät estää tuotteella. Yleisö voi tarkistaa avoimen lähdekoodin ohjelmistot tätä varten ja lisäksi tutkia heikkojen kohtien suhteen laillisesti vastustamattomia keinoja, jotka voidaan sitten sulkea nopeammin. Avoimen lähdekoodin lisenssimalleja ei pidä rinnastaa ilmaisiin ohjelmistoihin; Avoimeen lähdekoodiin ja ilmaisiin ohjelmistoihin kuuluu myös kaupallisia tuotteita ( ilmainen ohjelmisto ei ole sama kuin ilmainen ).

Palomuurityypit verrattuna

Sen mukaan, missä niitä käytetään, erotetaan kahdenlaisia palomuureja. Henkilökohtaiset palomuurit ovat ohjelmia, jotka toimivat tietokoneella, jonka ne on suunniteltu suojaamaan. Ulkoiset palomuurit ovat fyysisesti suojatun tietokoneen tai tietokoneverkon yläpuolella.

Erot henkilökohtaisten ja ulkoisten palomuurien välillä

→ Päätyyppiosa: henkilökohtainen palomuuri (myös työpöydän palomuuri) ja ulkoinen palomuuri (myös verkon tai laitteiston palomuuri)

Molempia palomuurityyppejä voidaan pitää toisiaan täydentävinä. Yleisesti ei voida sanoa, että toinen näistä voidaan korvata toisella, koska käsitteellisiä eroja on suuria:

- Ulkoinen palomuuri välittää yleensä kahden verkon välillä, esimerkiksi hallitsemalla Internet -yhteyttä. Päinvastoin, henkilökohtainen palomuuri suodattaa myös tietokoneen yhteydet oman lähiverkon ( LAN ) viestintäkumppaneihin ja sieltä pois .

- Jos turvallisuusvaatimukset ovat korkeammat , ulkoinen palomuuri voi myös suodattaa paikallisen verkon yhteyksiä yhdistämällä fyysisesti suoraan suojatun tietokoneen yläpuolelle. Ulkoinen palomuuri voi myös valvoa erityisesti suojattua verkkoa (segmenttiä) paikallisverkossa, jolla se suodattaa ainakin osan lähiverkkoyhteydestä. Tätä ei kuitenkaan löydy harvoin kotiverkosta.

- Henkilökohtainen palomuuri toteuttaa yksinomaan perustoiminnon mobiilitietokoneissa: Se erottaa, missä verkossa tietokonetta parhaillaan käytetään, ja siirtyy sitten siihen liittyviin sääntöihin. Esimerkiksi matkapuhelimen tiedostojen jakaminen voidaan saavuttaa yksityisessä verkossa, kun taas pääsy siihen estetään julkisessa verkossa (esimerkiksi Internet -kahvilassa).

- Ulkoinen palomuuri, joka muodostaa yhteyden Internetiin tietokoneen puolesta, estää automaattisesti (rakenteensa vuoksi) Internetin käyttäjiä pääsemästä suojatun tietokoneen verkkopalveluihin. Se tarjoaa myös tehokkaan suojan haittaohjelmien pääsyltä verkkoon, jos se asentaa verkkopalvelun, joka odottaa, että joku muodostaa yhteyden siihen Internetistä. Toisin kuin henkilökohtainen palomuuri, sääntöjä ei tarvitse ylläpitää.

- Toisaalta yksinkertaiset ulkoiset palomuurit eivät pysty tai vain rajoitetusti estämään haittaohjelmia muodostamasta yhteyttä Internetiin yksin, koska - toisin kuin useimmat henkilökohtaiset palomuurit - niitä ei ole suunniteltu tällaiseen tehtävään . Jos haittaohjelmien verkkoviestintää ei estetä, rajoittamaton etäkäyttö tietokoneelle on jopa mahdollista ulkoisen palomuurin käytöstä huolimatta.

- Poikkeuksia ovat ulkoinen välityspalvelimen palomuuri ja ns. Seuraavan sukupolven palomuuri , jotka voivat tukea mahdollisuutta sallia verkkoviestintä vain tietyissä sovelluksissa.

Henkilökohtainen palomuuri ei ole yleensä parempi tai huonompi kuin ulkoinen palomuuri, mutta ennen kaikkea erilainen. Ulkoinen palomuuri on kuitenkin luotettavampi kaikilla alueilla, joilla toiminnot ovat samat. Tämä johtuu siitä, että tällainen erikoislaite tarjoaa ensisijaisesti tietoturvaoptimoidun järjestelmän, joka on vakaa verkon puolella, jota ei voida helposti käsitellä tai jopa deaktivoida , koska se on fyysisesti erotettu suojattavasta tietokonejärjestelmästä .

Henkilökohtainen palomuuri (myös työpöydän palomuuri)

Palomuuriohjelmistoa paikallisesti tietokoneeseen kutsutaan kuin henkilökohtainen palomuuri tai palomuuri . Heidän tehtävänsä on estää ei -toivottu ulkoinen pääsy tietokoneen verkkopalveluihin. Tuotteesta riippuen se voi myös yrittää estää sovelluksia kommunikoimasta ulkomaailman kanssa ilman käyttäjän suostumusta.

etuja

Tietokonematoja, jotka hyödyntävät verkkopalvelun tietoturva -aukkoja levittääkseen, voivat tartuttaa tietokoneen vain, jos mato voi saavuttaa vastaavan verkkopalvelun. Henkilökohtainen palomuuri voi rajoittaa verkkopalvelun etäkäyttöä ja vaikeuttaa infektiota tai jopa estää sen. Sama koskee mahdollisen tunkeutujan pääsyä verkkoon.

Tällaista suodatusta tarvitaan, kun verkkopalvelu käynnistetään tietokoneessa, jota tarvitaan toimintaan ja jonka käyttöä on rajoitettava . Toisaalta ei -pakollisten verkkopalvelujen etäkäyttö voidaan estää ilman palomuuria deaktivoimalla nämä palvelut .

Lisäksi henkilökohtaisen palomuurin säännöt voivat parhaassa tapauksessa estää haittaohjelmien salaa aktivoidun tai asentaman palvelun pääsyn verkosta esteettömästi. Henkilökohtaisen palomuurin käyttö on tuottanut tulosta, jos palomuuriohjelmiston (mahdollista) viestiä käytetään poistamaan välittömästi uudelleen aktivoidut palvelut haittaohjelmien kanssa.

Rajoitukset

Henkilökohtaiset palomuurit voivat suojautua joiltakin tietokoneen matoilta, jotka voivat levitä verkon yli, mutta ne eivät myöskään suojaa muiden haittaohjelmien asentamiselta.

Tuotteesta ja toimintatilasta riippuen henkilökohtainen palomuuri voi tunnistaa uudet verkkopalvelut (ja vastaavia toimintoja sisältävät sovellukset ) ja kysyä käyttäjältä, onko etäkäyttö sallittava. Jotta tämä suojaustoiminnon osa toimisi luotettavasti, palomuuriohjelmiston on toimittava tasaisesti ja vakaasti. Tämä asettaa haasteen myös tinkimättömälle järjestelmälle, mutta toisaalta käyttäjän on tiedettävä, mitä hän tekee.

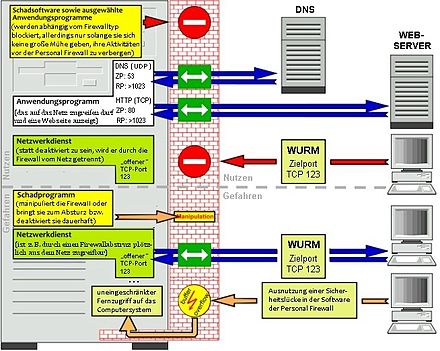

Lisäksi jotkin tuotteet yrittävät estää sovellusohjelmia kommunikoimasta ulkomaailman kanssa ilman käyttäjän suostumusta tarkoituksena rajoittaa haittaohjelmien pääsyä verkkoon. Tällainen menestys palomuuri on kuitenkin voimakkaasti riippuvainen taito haittaohjelman kyseessä (asiantuntija artikkelit Microsoftin TechNet-lehden ja c't varoittavat, että henkilökohtainen palomuuri voi estää epätoivottu pääsy verkkoon, jos haittaohjelma ei tee paljon työtä siellä piilottaakseen toimintansa). Tämän tyyppistä suojavaikutusta voidaan verrata puutarha -aitaan, joka on olemassa oleva mutta ei ylitsepääsemätön este. Toisin kuin puutarha -aita, palomuuriohjelmisto voi kuitenkin epäonnistua äkillisesti ja odottamattomasti, etenkin jos järjestelmä on vaarantunut.

Jos suojattavalta tietokoneelta havaitaan haittaohjelmia, verkon pääsy voidaan estää tehokkaasti poistamalla se palomuurin käyttämisen sijasta, koska tämä vaikuttaa silti, jos palomuuriohjelmisto epäonnistuu. Henkilökohtainen palomuuri voi rajoissaan joskus auttaa tunnistamaan, milloin tällaista viestintää tapahtuu.

haitta

Ohjelmilla, jotka toimivat samalla laitteistolla kuin henkilökohtainen palomuuriohjelmisto, on paljon enemmän vaihtoehtoja niiden manipulointiin ja kiertämiseen kuin ulkoisella palomuurilla. Palomuuriohjelmiston kaatuminen tai jopa pysyvä deaktivointi ohjelmistovirheen tai haittaohjelman vuoksi johtaa rajoittamattomaan pääsyyn aiemmin suodatettuihin verkkopalveluihin, joskus käyttäjän huomaamatta. Tuotteesta ja käyttäjän tietämyksestä riippuen myös virheellinen käyttö voi aiheuttaa tämän tilan.

Toinen konseptin ongelma on se, että palomuuriohjelmisto on sijoitettu käyttöjärjestelmän normaalin verkkototeutuksen ja ulkomaailman väliin, mikä tarkoittaa, että vaikka alkuperäinen verkkototeutus ei enää olekaan, paljon monimutkaisempi palomuuriohjelmisto on suoraan haavoittuva. Kokemus osoittaa, että ohjelmisto sisältää enemmän virheitä ja hyökkäyspisteitä, mitä monimutkaisempi se on. Henkilökohtaiset palomuurit voivat itse sisältää suoja -aukkoja, jotka tarjoavat esimerkiksi vain tietokoneen matomatkoja etäkäyttöä varten.

Koska henkilökohtaisen palomuurin suorittamat komponentit (ainakin osittain) laajennetuilla oikeuksilla ja ytimen osilla asennetaan yleensä , ohjelmointi- ja suunnitteluvirheillä on erityisen suuri vaikutus tietokonejärjestelmän turvallisuuteen, suorituskykyyn ja vakauteen. Tuotteesta riippuen näitä komponentteja voidaan käyttää myös esimerkiksi salaisten tietojen siirtämiseen valmistajalle ja lisätoimintojen luomiseen, joita käyttäjä ei erityisesti halua ja joita ei olisi ilman asennettua palomuuriohjelmistoa.

Turvallisuuden kannalta henkilökohtaisen palomuurin käyttö tulee kyseenalaiseksi, jos se esimerkiksi kytketään pois päältä, jotta se toimii sujuvasti tietokonepelin aikana. Henkilökohtaisen palomuurin käyttäminen tällaisessa järjestelmässä ei ole järkevää, koska palomuuriohjelmisto vain piilottaa jäljellä olevat riskit ja muuttuu siten itsestään tietoturvariskiksi (se antaa käyttäjälle turvallisuuden tunteen lopun ajan ilman perustetta) tässä järjestelmässä).

Järjestelmissä, joissa henkilökohtainen palomuuri on jo kiinteä osa käyttöjärjestelmää, voi olla kyseenalaista asentaa lisäpalomuuriohjelmisto. Rinnakkainen toiminta voi aiheuttaa ongelmia, eikä siihen välttämättä liity etuja.

Vaihtoehtoisia ratkaisuja etäkäytön estämiseksi

Kaikkien ei -vaadittujen verkkopalvelujen poistaminen käytöstä tarjoaa parhaan suojan ei -toivottua etäkäyttöä vastaan. Vaikka palomuuriohjelmisto epäonnistuu, kukaan ei voi käyttää verkkopalveluja, jotka eivät ole käynnistyneet. Lisäksi jokaisen palvelun aloittaminen hidastaa käyttöjärjestelmän käynnistysnopeutta ja he tarvitsevat edelleen tietokoneresursseja työssään. Käyttöjärjestelmästä riippuen on joskus helppokäyttöisiä työkaluja, joiden avulla kokematonkin käyttäjä voi deaktivoida verkkopalvelut, joita ei tarvita yksinkertaisesti.

Jos haluat estää jäljellä olevien verkkopalvelujen käytön Internetistä, niitä ei tule sitoa Internet -yhteyteen liitettyyn verkkosovittimeen. Tämä tehtävä ei ole täysin vähäpätöinen kokemattomalle käyttäjälle, minkä vuoksi välityslaitteen, kuten DSL -reitittimen , käyttö on järkevää. Tämä laite varmistaa automaattisesti, että verkkopalveluun pääsee vain sisäisestä (yksityisestä) verkosta, mutta ei suoraan Internetistä (katso myös ” Ulkoisen palomuurin käytön edut ”).

Ulkoinen palomuuri (myös verkon tai laitteiston palomuuri)

Ulkoinen palomuuri (tunnetaan myös nimellä verkko- tai laitteistopalomuuri) rajoittaa kahden verkon välistä yhteyttä. Tämä voi olla esimerkiksi kotiverkko ja Internet.

Ulkoinen palomuuri on ennalta määrätty estämään luvaton pääsy ulkopuolelta (kuvan WAN ) sisäiseen järjestelmään. Toisin kuin henkilökohtainen palomuuri, sisäinen järjestelmä ei välttämättä koostu yhdestä tietokoneesta, vaan se voi viitata useiden tietokoneiden verkkoon, jotka muodostavat sisäisen verkon (kuvassa oleva LAN ).

Laitteiston palomuuri

Käytännössä ei ole palomuureja, jotka perustuvat yksinomaan laitteistoon . Palomuuri voi toimia omalla käyttöjärjestelmällään ja käyttää eri verkkotasoja, mutta siitä ei tule osa laitteistoa. Palomuuri sisältää aina ohjelmiston olennaisena osana .

Pikemminkin termiä laitteistopalomuuri käytetään synonyyminä ulkoisille palomuureille . Tarkoituksena on ilmaista, että tämä on erillinen laitteisto, jolla palomuuriohjelmisto toimii. On kuitenkin laitteita, jotka on optimoitu palomuuriohjelmiston käyttöä varten, esimerkiksi siten, että vastaava laitteistomalli auttaa nopeuttamaan tiettyjen protokollien salauksen purkamista ja salaamista.

etuja

Tietokoneen suora yhteys Internetiin (tarkemmin vastaavaan modeemiin) tarkoittaa, että kaikki Internetin tietokoneet voivat käyttää tähän verkkoyhteyteen liitettyjä tietokoneen palveluita, mikä mahdollistaa etäyhteyden tietokoneeseen .

Internetin etäkäytön estämiseksi yksi ratkaisu olisi erottaa sisäinen (yksityinen) verkko ja ulkoinen verkko (Internet) ja sitoa tarvittavat palvelut vain sisäverkon verkkoliitäntään. Näkyvässä tai yksipuolisessa läpinäkyvässä tilassa toimiva ulkoinen palomuuri voi ottaa tämän tehtävän vastaan: Tietokoneen sijasta ulkoinen palomuuri on yhdistetty Internetiin, jolloin sisäisen verkon tietokoneet ovat vuorostaan verkotettuja tämän laitteen kanssa. Tietokoneet välittävät kyselynsä Internetiin palomuurille, joka käyttää Internetiä tietokoneiden puolesta. Kohdejärjestelmä näkee siksi vain palomuurin lähettäjänä, joka puolestaan välittää vastauspaketit kohdejärjestelmästä vastaavalle tietokoneelle sisäverkossa. Palomuurin tyypistä riippuen voit analysoida ja suodattaa verkkopaketteja molempiin suuntiin ennen kuin ne saavuttavat todellisen viestintäkumppanin.

Esimerkki kokoonpanosta kuvassa: Internet -yhteys voi olla DSL -yhteys, joka sisältää DSL -modeemin . Palomuuri voidaan sitten asentaa DSL-reitittimeen , jota yksityisen (itsenäisen) verkon tietokoneet osoittavat oletusyhdyskäytäväksi . Tällä tavalla laite hallitsee sisäisten tietokoneiden verkkokyselyitä ja voi erottaa kyselyt sisäisestä (yksityisestä) ja ulkoisesta verkosta (Internet) ja lähettää ne vastaavasti. Kytkin yhdistää PC: n sisäisen verkon toisiinsa ja on useimmiten integroitu tällainen palomuuri, mutta on tarkoituksella esitetty tässä itsenäisenä laitteena tehdä selväksi, että tällainen palomuuri suodattaa vain yhteys sisäisen ja ulkoisen verkon, mutta ei ei vaikuta siihen, että sillä on tiedonsiirtoa sisäverkossa.

Koska kohdejärjestelmä ei näe sisäistä tietokonetta Internetistä, vaan vain palomuurin, mahdolliset Internet -hyökkäykset kohdistetaan tähän ennalta määrättyyn palomuuriin eivätkä vaikuta suoraan sisäiseen tietokoneeseen. Kaikki Internetin käyttäjät, jotka etsivät verkkopalvelua (kuten tiedostojen ja tulostimien jakamista) palomuurin verkko -osoitteesta, eivät löydä sitä, koska palvelu toimii tietokoneessa eikä palomuurissa. Tällä tasolla palomuuria ei voida hyökätä eikä sisäisten tietokoneiden verkkopalveluita voi käyttää Internetistä.

Jopa haittaohjelmat, jotka voivat asentaa salaa verkkopalvelun tietokoneeseen, eivät voi muuttaa tätä tilaa. Verkkopalvelua voi käyttää vain yksityisestä verkosta, mutta ei Internetistä (haittaohjelma ei voi asentaa palvelua palomuuriin, vain tietokoneeseen).

Huomautus: Kuvatut toiminnot edellyttävät, että palomuurilaite on konfiguroitu vastaavasti (suojattua tietokonejärjestelmää ei saa käyttää "vakiopalvelimena" tai paljastettuna isäntänä tai sen ei pitäisi olla " DMZ " -tilassa , riippuen palomuurilaitteen käyttöliittymä voidaan yleensä helposti tarkistaa ja tarvittaessa mukauttaa ilman syvällistä asiantuntijatietoa).

Rajoitukset

Yksityisellä sektorilla, pakettisuodin palomuurit että töitä DSL-reititin käytetään eniten . Voit estää vain yksittäisiä ohjelmia kommunikoimasta ulkomaailman kanssa ilman käyttäjän suostumusta vain rajoitetussa määrin, koska niitä ei ole suunniteltu tällaiseen tehtävään: Jotta tällainen laite toimisi ilman pysyvää manuaalista määritystä, sen on oltava pystyy luomaan dynaamisia sääntöjä. Lukuun ottamatta nimenomaisesti estettyjen osoitteiden ja estettyjen kohdeporttien pyyntöjä, se sallii siksi automaattisesti kaikki viestintäyhteydet, joita on pyydetty sisäverkosta (eli yksityisiltä tietokoneilta).

Joten jos haittaohjelma asentaa vain verkkopalvelun, joka odottaa ulkoista yhteyttä, suojausmekanismi toimii varsin hyvin. Jos laite kuitenkin muodostaa yhteyden itse Internetiin, laite sallii yhteyden, koska sitä pyydettiin sisäverkosta. Tällainen laite voi tehokkaasti estää vain ulkoiset yhteyspyynnöt.

Henkilökohtainen palomuuri tarjoaa tässä enemmän vaihtoehtoja, mutta ei välttämättä turvallisempaa ja sisältää edellä mainitut riskit . Henkilökohtainen palomuuri ei korvaa tällaisia laitteita, mutta tietyissä olosuhteissa se voi toimia vastaavana lisäaineena.

Näin ollen jotkin DSL -reitittimet, jotka tätä vastoin ilmeisesti toteuttavat verkon pääsynhallinnan PC -sovelluksille, saavuttavat tämän yksinkertaisella temppulla: Käsikirjan mukaan käyttäjän on ensin asennettava laitteeseen kuuluva hallinto -ohjelmisto PC. Yhdessä hallinto-ohjelmiston kanssa sisäinen henkilökohtainen palomuuri saavuttaa kotitietokoneen. Vaikka paikallisesti asennettu ohjelmisto raportoi logolla ja ulkoisen palomuurin nimellä, sillä ei ole mitään tekemistä sen kanssa. Turvallisuuden kannalta tällainen ratkaisu ei yleensä eroa muista henkilökohtaisista palomuureista, jotka asennetaan DSL -reitittimen lisäksi.

Toinen tapa estää haittaohjelmia kommunikoimasta Internetin kanssa perustuu toisinaan ajatukseen, että palomuurin pitäisi estää kaikki pääsyt paikallisverkosta Internetiin, joita ei tarvita esimerkiksi verkkosivustojen käyttämiseen. Tämä saavutetaan suodattimella, joka estää kaikki Internet -pyynnöt. Toinen sääntö sallii nyt nimenomaisesti DNS -pyynnöt valitsemallesi DNS -palvelimelle ja pääsyn minkä tahansa Internet -palvelimen porttiin 80 (HTTP), jotta siellä toimiva verkkopalvelu voidaan tavoittaa verkkosivustoille pääsyä varten. Oletus on, että suojattavaan tietokoneeseen asennettu haittaohjelma, joka muodostaa itsenäisesti yhteyden Internet -palveluun verkkopalveluun, on nyt estetty, koska verkkopyyntö ei enää salli sen portin välittämistä.

Tämä "suojaava vaikutus" on kuitenkin hyvin rajallinen, koska ei voida varmasti sulkea pois sitä mahdollisuutta, että estettävä haittaohjelma ei myöskään käytä vapautettua porttia viestintäänsä. Mitä suositumpi satama, sitä todennäköisempi tällainen skenaario tulee . Koska portti 80 on yhteydessä Internetiin lähes kaikissa ulkoisissa palomuureissa, lukuisat haittaohjelmat käyttävät nyt myös porttia 80 omassa kommunikoinnissaan Internetin kanssa, koska ne voivat olettaa, että porttia ei estetä. Yritykset käyttävät tällaisia suodattimia enemmän rajoittaakseen työntekijöidensä pääsyä Internetiin (esimerkiksi varmistaakseen, että HTML -sivut voidaan avata, mutta keskusteluun osallistuminen estetään). Yksityisessä kotiverkossa tällaisilla säännöillä ei yleensä ole mitään järkeä.

Porttilohkon lisäksi joissakin laitteissa on kehittyneitä menetelmiä sisäisten yhteyspyyntöjen hallitsemiseksi ulkoisen palomuurin avulla. Yleensä ne käyttävät välityspalvelimia ja tukevat siten mahdollisuutta, että jokaisen sovelluksen on todennettava itsensä ulkoiselle palomuurille ennen verkkoviestintää ennen viestinnän sallimista. Tämän menetelmän haittana on, että sovelluksen on tunnettava todennusprotokolla (esim. SOCKS ). Tällaisessa ympäristössä voidaan käyttää vain vastaavasti laajennettuja sovelluksia, vaikka näiden protokollien tuki on jo laajalti käytössä, joten tässä suhteessa voidaan melkein puhua sovellusten vakiokokoonpanosta. Tämä vaikeuttaa, mutta ei mahdotonta, haittaohjelmien kommunikointia ulkoisen verkon kanssa huomaamatta (katso kuva oikealla).

Lisäksi ammattimaisille palomuureille voidaan joskus asentaa erikoissuodattimia, jotka etsivät joitakin tunnettuja haittaohjelmien allekirjoituksia palvelun verkkopaketeista ja estävät paketit tunnistamisen jälkeen.

Edellä mainitut laajennetut menetelmät lisäävät ulkoisen palomuurin vahinkoa rajoittavaa vaikutusta myös silloin, kun kommunikoidaan sisältä ulos. Koska niitä löytyy kuitenkin harvoin yksityiskäyttöön tarkoitetuista laitteista, ne ovat poikkeus ainakin tällä alalla.

Ulkoiset palomuurit on suunniteltu vain rajoittamaan pääsyä verkkoon sisäisen ja ulkoisen verkon välillä. Ne eivät siksi tarjoa mitään suojaa tahatonta pääsyä sisäverkosta vastaan, joka Computer Security Institutein vuonna 2002 tekemän tutkimuksen mukaan tapahtui vähintään kaksi kertaa niin usein kuin ulkoiset hakkerointiyritykset. Se tarjoaa myös vähän suojaa tietokoneen matoja vastaan, jotka leviävät verkon kautta, jos ne tuodaan sisäiseen verkkoon CD -levyjen , USB -tikkujen tai levykkeiden kautta . Tietokonematot Sasser , W32.Blaster ja Conficker ovat osoittaneet suurten yritysten, kuten Saksan Postbankin ja Delta Air Linesin , puhkeamisen, että nämä tartuntareitit toimivat tosielämässä ulkoisesta palomuurista huolimatta.

Lisäksi viimeistään vuodesta 2013 lähtien on ollut tiedossa, että ainakin Yhdysvaltain turvallisuusviranomainen on kehittänyt salaisia pääsyvaihtoehtoja, niin sanottuja takaovia , jotka poistavat pääsyn esteiltä lähes kaikkiin suurvalmistajien laitteisiin, mukaan lukien reitittimet.

haitta

Jos oma tietokoneesi ei käytä verkkopalveluita Internet -liittymässä ja sitä käytetään muuten ammattimaisesti, ulkoisen palomuurin käyttö on kyseenalaista, koska palomuuri saattaa joutua analysoimaan verkkopaketit erikseen työnsä vuoksi. Se voi viivästyttää verkkoviestintää enemmän tai vähemmän riippuen omasta laitteiston nopeudesta, kuormituksesta ja vastaavasta algoritmista . Nykyaikaiset laitteet aiheuttavat kuitenkin yleensä viiveitä alle havaintorajan normaaleissa parametreissa.

Lisäksi palomuurin käyttö voi vaikuttaa siihen, että käyttäjä uskoo turvallisuuteen ja muuttuu huolimattomaksi, esimerkiksi asentamalla nyt huolimattomasti ohjelmistoja epävarmoista lähteistä, koska palomuuri oletettavasti suojaa häntä mahdollisten haittaohjelmien etäkäytöltä. Tämän seurauksena hän paitsi menettää turvallisuuden myös vaarantaa järjestelmänsä enemmän kuin ennen; tämä koskee myös henkilökohtaisen palomuurin käyttöä.

Muita sovellusalueita yritysverkoissa

Yritysverkoissa palomuurin käyttöä ei oikeuta vain siirtyminen lähiverkosta Internetiin. Palomuuria voidaan käyttää myös kahden tai useamman sisäisen organisaatioverkon välissä, jotta voidaan ottaa huomioon verkkoalueiden erilaiset suojausvaatimukset, esimerkiksi kun toimistoverkko on erotettu henkilöstöosastoverkosta, johon henkilötiedot tallennetaan.

Palomuuritekniikat

Palomuuri voi käyttää erilaisia menetelmiä erottaakseen halutun ja ei -toivotun verkkoliikenteen, mutta kaikki tuotteet eivät tue niitä kaikkia.

Pakettisuodattimen palomuuri

Osa pakettisuodattimen palomuurin tehtävää on estää tai sallia verkkopaketteja niiden verkko -osoitteen perusteella. Tätä varten se arvioi verkkopakettien otsikkotiedot .

Yksinkertainen (tilaton) pakettien suodatus toimii palomuurireitittimellä, jossa on staattiset säännöt, ja ottaa huomioon kunkin verkkopaketin erikseen. Se ei siis muodosta suhteita aiempiin verkkopaketteihin. Sitä vastoin on olemassa (tilaohjattu) pakettisuodatuksen laajennettu muoto, joka tallentaa tällaiset suhteet tilallista tarkastustekniikkaa käyttäen . Tämä rajoittaa edelleen pääsyä tiedonsiirtoa pyytäneeseen lähdejärjestelmään. Vastaava palomuuri luokitellaan myös puhtaan pakettisuodattimen palomuuriksi, ainakin niin kauan kuin siihen ei ole asennettu (mahdollisia) välityspalvelimen suodattimia .

Verkko -osoite pakettisuodatuksen perustana

Jokaisella verkkokortilla on yksilöllinen sarjanumero, jota voidaan kutsua, jota kutsutaan MAC -osoitteeksi . Se koostuu valmistajan tunnusnumerosta ja viereisestä sarjanumerosta.

Koska nämä numerot ovat yksilöllisiä, niitä voidaan käyttää yksinkertaiseen, mutta yleisesti pätevään osoitetyyppiin verkossa. Yksinkertainen, koska sitä voidaan käyttää esimerkiksi haarautumattoman verkon tietokoneen osoittamiseen, mutta sitä ei voida määrittää MAC -osoitteessa, jolle tietokoneohjelmalle verkkopaketti on tarkoitettu. Haarautumaton, koska MAC-osoite ei rakenteensa vuoksi sovellu muille osa-alueille. Siksi vastaanottajaa ei ole mahdollista määrittää tiettyyn aliverkkoon MAC -osoitteen avulla. Toisin sanoen MAC -osoitteita voidaan käyttää kuten talon numeroita, mutta sen lisäksi niitä ei voida määrittää kadulle eikä talon asukkaalle.

Ratkaisua tarjoavat korkeammat viestintäprotokollat, jotka on sijoitettu MAC -osoitteen päälle. Verkkopaketti on siten kuvaannollisesti pakattu useita kertoja, jolloin MAC -osoite edustaa ulkopakettia ja muut paketit ovat kerros kerroksessa tässä paketissa. TCP / IP -verkossa IP -osoite muodostaa seuraavan ylemmän protokollan eli seuraavan pakkauksen. Tämä sisältää useita numerolohkoja, jotka ovat verrattavissa kotiosoitteeseen, joka sisältää katu- ja talonumeron (mikä osa IP -osoitteesta edustaa symbolisesti katunumeroa, tarkemmin sanoen verkkotunnusta ja mikä osa edustaa talon numeroa, enemmän juuri tietokoneen tunnus , määritellään aliverkon peite ). Tällaisessa verkossa seuraava korkeampi protokolla, eli IP -osoitteen mukainen pakkaus, kuvaa portin . Portti on verrattavissa huoneen numeroon tai nimilappuun. Hän päättää, kenelle paketti "kotona" tarkalleen on tarkoitettu (tarkemmin sanottuna: mille ohjelmalle paketin pitäisi saapua).

Palomuuri voi arvioida kaiken tämän "pakkauksen" ja suodattaa verkkopaketit sen mukaisesti päättämällä "kenellä on oikeus käyttää mitä" -sääntöjen perusteella, mitkä pyynnöt ovat sallittuja ja mitkä eivät. Tämä tapahtuu kuitenkin pääsääntöisesti vain OSI -kerroksesta 3 eli IP -osoitteesta, koska verkkopakettien MAC -osoitetiedot muuttuvat, kun ne esimerkiksi ohittavat reitittimen matkalla verkon läpi.

Osoitteen suodatus on kaikkien muiden palomuurityyppien perusmuoto. Suodattimia, joita käytetään pelkästään verkko -osoitteiden suodattamiseen, eli pakettisuodattimia , käytetään siksi myös kaikissa muissa palomuureissa.

Palomuurin reititin

Palomuuri reititin on luokiteltu paketti suodatin palomuuri ja on ohjelmisto, joka on asennettu on reitittimen ja joka rajoittaa verkkoyhteys siellä. Tämäntyyppinen palomuuri voi olla toisella puolella läpinäkyvä (reititin NAT -tilassa) tai läpinäkyvän tilan molemmat puolet esiintyvät (reititin ilman NAT: ia).

Se liittyy pääasiassa palomuurilaitteisiin, jotka käyttävät staattisia (tilattomia) pakettisuodattimia, vaikka tiukasti ottaen tilatarkastuspalomuuri voidaan asentaa myös reitittimeen. Muut palomuurityypit eroavat palomuurireitittimestä siinä, että ne tarjoavat ainakin tarkemman pakettisuodatuksen (tilatarkastus) tai perustuvat käsitykseen, joka poikkeaa reitittimestä ja tarjoavat yleensä laajennetun suodatusmuodon paketin lisäksi suodatin (kuten välityspalvelimen palomuuri ja henkilökohtainen palomuuri ).

Samalla laitteistolla palomuurireititin on erittäin nopea verrattuna muihin palomuurityyppeihin.

OSI -kerrokset

OSI -kerrosmalli kuvaa tietoverkkojen viestintäprotokollien suunnitteluperustan. Tämän tasomallin mukaan pakettisuodatin käyttää OSI -tasoja 3 (IP -osoite) ja 4 (portti) verkkopaketin otsikkotiedoista.

Esimerkki sääntöjoukosta

Seuraavien esimerkinomaisten suodatinsääntöjen avulla on huomattava, että sisältöä ei suodateta mainittujen protokollien mukaan, vaan vastaavan verkkopalvelun TCP- tai UDP -portit:

- Sähköpostipalvelut ( SMTP - TCP -portti 25, POP3 - TCP -portti 110 ja IMAP - TCP -portti 143) ovat sallittuja Internetistä DMZ: n postipalvelimelle .

- Sähköpostipalvelin saa lähettää sähköpostiviestejä DMZ: stä Internetiin SMTP: n kautta ja tehdä DNS -kyselyjä.

- Hallintapalvelut ( SSH , etätyöpöytä, varmuuskopiointi - TCP -portti 22) sähköpostipalvelimelle sallitaan paikallisverkosta .

- Kaikki muut paketit sisään tai ulos DMZ: stä kirjoitetaan lokitiedostoon ja heitetään sitten pois.

Suodatinpäätökset tehdään erikseen ja erikseen jokaiselle paketille. Tämän tyyppistä suodatusta käytetään nykyään lukuisissa reitittimissä ja kerroksen 3 kytkimissä .

Tilallinen tarkastus

Toisin kuin staattinen (tilaton) pakettisuodatin, tässä palomuurisääntö määritetään dynaamisesti kullekin yhteyspyynnölle, jotta rajoitetaan pääsyä muodostettuun yhteyteen tarkemmin. Palomuuri asettaa paluukanavan (kohde lähdejärjestelmään) suoraan suhteessa aiemmin luotuun yhteyteen (lähde kohdejärjestelmään) ja rajoittaa pääsyä vastaavasti siten, että vain mukana olevat viestintäkumppanit voivat käyttää yhteyttä. Tämä on perustoiminto, jonka kaikki tilatason tarkastuspalomuurit voivat tehdä.

Erikoissuodattimet useista tilapäisistä tarkastuspalomuureista voivat myös tarkastella viestinnän käyttäjätietoja. Tästä on hyötyä esimerkiksi verkkoprotokollissa, jotka neuvottelevat toisen yhteyden viestintäkumppaneiden välillä käyttäjätietojen kautta (katso aktiivinen FTP ). Käyttäjätietojen avulla suodatin voi tarkentaa edelleen pakettien osoitteiden suodatusta, mutta toisin kuin välityspalvelinsuodatin, se ei voi vaikuttaa itse yhteyteen (se ei voi muuttaa tietoja).

Tuotteesta riippuen tilatarkastuspalomuuri voi myös havaita yhteyden muodostamisen jälkeen, onko ja milloin suojattava tietokone (tarkemmin sanottuna asiakas ) kommunikoi kohdejärjestelmän kanssa, jolloin palomuuri sallii vain vastaukset siihen. Jos kohdejärjestelmä lähettää tietoja, joita asiakas ei ole pyytänyt, palomuuri estää siirron, vaikka yhteys asiakkaan ja kohdejärjestelmän välillä on muodostettu.

OSI -kerrokset

Tilatarkastustekniikkaan perustuva pakettisuodatin käyttää verkkopaketin OSI -kerrosta 3 (IP -osoite), 4 (portti) ja mahdollisesti 7: tä (käyttäjätiedot).

Mahdolliset toiminnot

Riippuen sen laitteen kokoonpanosta, johon palomuuriohjelmisto on asennettu, ja palomuurituotteesta, tilatarkastuspalomuuri voi tarjota muun muassa seuraavia toimintoja:

- Suojaus SYN -tulvia vastaan , esim. B. SYN -evästeiden kautta

- Hylätään väärät paketit (esim. Ristiriitaiset TCP -liput, kuten SYN -bitit, ACK -bitit ja järjestysnumerot)

- Suojaa kuoleman pingiltä , smurffi -hyökkäyksiltä , pisarahyökkäyksiltä tai maahyökkäyksiltä

Välityspalvelimen palomuuri (myös sovelluskerroksen palomuuri)

Puhtaan liikennetiedon, kuten lähteen, kohteen ja palvelun, välityspalvelimen palomuurin (jota kutsutaan myös sovelluskerroksen palomuuriksi ) suodattimet ottavat tyypillisesti huomioon myös käyttäjätiedot eli verkkopakettien sisällön. Toisin kuin tilallinen tarkastustekniikka, joka tuotteesta riippuen joskus myös käyttää käyttäjätietoja, tyypillinen välityspalvelinasuodatin ei yksinkertaisesti välitä verkkopyyntöä lähdejärjestelmästä kohdejärjestelmään. Pikemminkin hän itse muodostaa oman yhteyden kohdejärjestelmään. Koska se kommunikoi kohdejärjestelmän kanssa pyytävän asiakkaan puolesta, se voi analysoida paketit johdonmukaisesti ja vaikuttaa yhteyteen. Tällä tavalla hän voi suodattaa käyttäjätietojen viestintävirtaa koskevat kyselyt ja päättää, mitkä kohdejärjestelmän vastaukset välitetään pyynnön esittäneelle asiakkaalle. Hän voi muuttaa pakkauksen sisältöä halutessaan.

Tekniseltä kannalta tällainen suodatin toimii viestintäkumppanina, joka puuttuu liikenteeseen ja lopettaa yhteydet molemmin puolin (on kaksi erillistä yhteyttä) sen sijaan, että välittäisi verkkopaketit. Suodatin itsessään on tietoverkkojen palveluohjelma , joka välittää dataliikennettä, ja siksi sitä kutsutaan myös välityspalvelimeksi : Aktiivisena välittäjänä se käyttäytyy palvelimena pyynnön esittäneen asiakkaan suhteen ja kuten asiakas toista puolta kohdejärjestelmää kohti . . Koska hänen on tiedettävä viestintäprotokolla, jokaiselle ylemmälle viestintäprotokollalle ( HTTP , FTP , DNS , SMTP , POP3 , MS- RPC jne.) On erillinen suodatin (siksi puhutaan myös omistetuista välityspalvelimista ). Voit mm. ei -toivotut protokollavaihtoehdot estävät noin SMTP: llä - Tapahtuma ei BDAT-, VRFY- tai vastaavia. sallia. Yhtä ja samaa protokollaa varten voi olla jopa useita omistettuja välityspalvelimia , esimerkiksi erilaisten verkkopalvelujen suodattamiseksi HTTP: n alla; esimerkiksi yksi kutakin yrityksessä käytettyä verkkosovellusta varten.

Yleinen välityspalvelin , jota kutsutaan myös piiritason välityspalvelimeksi , on poikkeus . Sitä käytetään protokollasta riippumattomana suodattimena välityspalvelimen palomuurissa, jossa se toteuttaa portti- ja osoitepohjaisen suodatinmoduulin, joka tukee myös (mahdollista) todennusta yhteyden muodostamiseksi. Suodatin ei pysty näkemään viestintää, johtamaan ja vaikuttamaan siihen itse, koska se ei tunne tiedonsiirtoprotokollaa.

OSI -kerrokset

Oma proxy suodattimena, joka on erikoistunut tietty protokolla, toimii välittäjänä palveluohjelman ja sen vuoksi (kuten mikä tahansa palvelun tai sovelluksen ohjelma) pääsee OSI kerros 7 (sovelluskerroksessa) . Circuit Level Proxy yleisenä (protokolla-riippumaton) suodatin, toisaalta, käyttää OSI-kerros 3 (IP-osoite), 4 (portti) ja mahdollisesti 5 (autentikointi yhteydenmuodostusta).

Huomautus: Toisin kuin yleinen väärinkäsitys, sovelluskerroksen palomuurin perustehtävä ei ole sallia tai estää tiettyjen sovellusten (ohjelmien) pääsyä verkkoon. Nimi Sovellus on johdettu vain OSI -kerroksen 7 sovelluskerroksesta , mikä tarkoittaa, että vastaava suodatin voi tarkastella verkkopakettien käyttäjätietoja. Tehtävä rajoittaa verkon pääsy sovelluksiin, jotka ovat todentaneet itsensä palomuuriin, kuuluu yleensä (jos ollenkaan) yleiselle välityspalvelinsuodattimelle eli suodattimelle, joka ei edes käytä sovelluskerrosta .

Rajat: tunnelointi

Periaatteessa mikä tahansa palvelu voi toimia millä tahansa porttinumerolla. Jos TCP -portti 80 on HTTP -sääntöjen joukossa käytössä, toinen protokolla voi silti ajaa sen yli. Vain molemmat viestintäkumppanit (sisäverkon asiakas ja palvelin ulkoisesta verkosta) on määritettävä vastaavasti. Tämä voidaan estää käyttämällä palomuuria käyttämällä sovelluskerroksen palomuureja. Voit tutkia käyttäjätietojen rakenteen ja estää kaikki paketit, jotka eivät vastaa julkaistun palvelun protokollaa. Jokaisen protokollan pitäisi kuitenkin lähettää dataa, minkä vuoksi tiedot on tässä tapauksessa vain muunnettava vastaavasti. Jos ohjelmisto upottaa lähetettävät tiedot HTTP: hen rikkomatta protokollan standardeja, tämä palomuuri on myös voimaton tätä vastaan (etäaseman eli palvelimen palvelun on kuitenkin ymmärrettävä tämäntyyppinen muuntaminen). Tunneli suorittaa tällaisen muunnoksen. Manipuloitu data voi esim. B. pakattava kuvien datavirtoihin.

Tunnelit tarjoavat siksi tavan ohittaa palomuuriohjaus. Tunneleita käytetään myös turvattomien verkkoprotokollien kuljettamiseen napautumattomalla ja väärentämisen estävällä tavalla käyttäen suojattua ja salattua verkkoprotokollaa. Tämä voidaan tehdä esimerkiksi SSH- tai VPN -tunnelin kautta laillisesti aktivoidun yhteyden sisällä.

Sekä OpenVPN että monet SSH -asiakkaat (esim. PuTTY ) voivat myös perustaa tunnelin HTTP -välityspalvelimen kautta, jonka pitäisi itse asiassa lähettää vain verkkosivustoja. On myös erityinen tunneli -ohjelmisto protokollille, kuten DNS tai ICMP .

Erityisesti Skype on esimerkki siitä, kuinka hyvin useimmat palomuurit toimivat nurinpäin. Niin kauan kuin sisäverkon käyttäjillä on mahdollisuus käyttää verkkosivustoja, palomuurin järjestelmänvalvojalla on vain vähän teknisiä mahdollisuuksia estää tunnelin muodostaminen salauksen kautta. Valkoisten luettelojen ansiosta, jotka rajoittavat pääsyä tiettyihin palvelimiin, palomuurit voivat tehdä tunneloinnista erittäin vaikeaa. Organisaatiot laajentavat joskus teknisiä toimenpiteitä organisaation turvatoimilla, esim. B. Työntekijän on allekirjoitettava turvallisuusohjeessa kielletty tunneleiden tietoinen käyttö .

Palomuurin läpinäkyvä tunkeutuminen tunnetaan myös nimellä palomuurin lävistys.

Täydentävät tekniikat

Tunkeutumisen havaitsemis- ja tunkeutumisenestojärjestelmät

"Intrusion Detection Systems" (IDS) ja "Intrusion Prevention Systems" (IPS) tunnistavat murtautumisyrityksen viestintämallien perusteella. Ero on siinä, että IDS tunnistaa vain hyökkäyksen (havaitseminen) ja IPS (ehkäisy) yrittää estää hyökkäyksen. Vaikka nämä järjestelmät eivät kuulu palomuurimoduuliin, ne voivat täydentää sitä ja sisältyvät siksi yhä enemmän palomuuriratkaisuun lisätoiminnoksi. Jotkut palomuurijärjestelmät tarjoavat laajennusvaihtoehtoja IDS: n jälkiasennukseen, mukaan lukien laajennusmoduulien paikat. Nämä moduulit ovat toisinaan itsenäisiä prosessoriyksiköitä, joissa on suoritin ja keskusmuisti, koska tämä toiminto voi vaatia laskennallisesti tehokasta suorituskykyä tehtäväalueesta riippuen. Suorittimen riittävä suorituskyky on välttämätön alhaiselle käsittelyajalle (latenssi). IPS -järjestelmien aiheuttama latenssi voi olla alle 100 mikrosekuntia valmistajasta riippuen.

Hyökkäysten tunnistaminen ja niihin automaattisesti reagoiminen on hyvin monimutkaista. Harkitsematon konsepti, huono toteutus tai epäedullinen kokoonpano voi mahdollisesti luoda mahdollisuuden palvelunestohyökkäykseen . Jotkut järjestelmät luovat esimerkiksi väliaikaisen palomuurisäännön, joka estää kaikki muut yhteysyritykset oletetusti hyökkäävästä IP -osoitteesta. Jos hyökkääjä lähettää kuitenkin paketteja järjestelmään väärennetyllä lähettäjän osoitteella (katso IP -väärentäminen ), hän voi käyttää tätä estääkseen pääsyn väärennettyyn osoitteeseen. Jos tähän ei ole määritelty poikkeuksia, hän voi eristää kaikki osoitteet hyökkäysjärjestelmästä peräkkäin, joita se tarvitsee toimintaansa varten ( DNS -palvelin jne.).

Muut mahdolliset toiminnot

Seuraavia toimintoja voidaan edelleen käyttää palomuurilaitteessa:

- Päätepiste VPN -yhteyksille

- Huomioon Quality of Service prosessoinnissa prioriteetti

- Eterikanava (tunnetaan myös nimellä linkkien tai porttien yhdistäminen , liittäminen tai kanava valmistajasta riippuen ) useiden fyysisten rajapintojen yhdistämiseksi yhdeksi nopeaksi loogiseksi rajapinnaksi, esimerkiksi kaksi 100 Mbit: n rajapintaa 200 Mbit

Katso myös

kirjallisuus

- Jacek Artymiak: Palomuurien rakentaminen OpenBSD: llä ja PF: llä . 2. painos. devGuide.net, Lublin 2003, ISBN 83-916651-1-9 .

- Wolfgang Barth: Palomuurikirja. Linuxin suojattujen verkkojen perusteet, rakenne ja toiminta . Kolmas päivitetty ja laajennettu painos. Millin-Verlag, Poing 2004, ISBN 3-89990-128-2 .

- Liittovaltion tietoturvavirasto: Turvaporttien käsite. Oikea rakenne ja oikeat moduulit suojattua verkkoa varten . Bundesanzeiger, Köln 2005, ISBN 3-89817-525-1 .

- WR Cheswick, SM Bellovin, AD Rubin: Palomuurit ja Internet -turvallisuus. Wily -hakkerin torjuminen . Addison-Wesley, Boston MA et ai. 2007, ISBN 978-0-201-63466-2 (Addison-Wesley Professional Computing -sarja) .

- Andreas Lessig: Linux -palomuurit. Käytännön johdanto . 2. painos, O'Reilly, Beijing et ai. 2006, ISBN 3-89721-446-6 ( LaTeX-lähteiden lataus )

- RFC 2979 Internet -palomuurien käyttäytyminen ja vaatimukset.

- Stefan Strobel: Palomuurit ja tietoturva. Turvallisten verkkojen perusteet ja käytäntö: IP -suodattimet, sisällön suojaus, PKI, tunkeutumisen havaitseminen, sovellusten suojaus . 3. päivitetty ja laajennettu painos, dpunkt-Verlag, Heidelberg, 2003, ISBN 3-89864-152-X (iX-painos)

nettilinkit

- Niedersachsenin tietosuojavaltuutetun tarkistuslista vuodesta 1999 (PDF; 146 kB)

- BSI -palomuuritutkimus vuodelta 2001 ( muistio 25. tammikuuta 2012 Internet -arkistossa )

- Artikkeli HaBo Wikissä

Yksilöllisiä todisteita

- ↑ duden.de , "palomuurin" määritelmä 26.5.2012 alkaen

- ↑ a b Michael Wächter, ”Falsification and progress in tietosuoja”, ISBN 3-428-09780-7 , 1998, s.92

- ↑ "HIPAA-koulutus ja sertifiointi: Job-Role-Based Compliance", ISBN 978-1-4239-5899-4 , Axo Press, Supremus Group 2008, s.18

- ↑ Erwin Erasim, Dimitris Karagiannis (Toim.), "Security in Information Systems-SIS 2002", ISBN 3-7281-2864-3 , Hochschulverlag AG, 2002, s.88

- ↑ Kriittinen tietoturva -aukko Windows -palvelussa , heise Security, 23. lokakuuta 2008

- ↑ Holger Schwichtenberg, Frank Eller: "Ohjelmointi .NET-luokan kirjaston kanssa", ISBN 3-8273-2128-X , Addison-Wesley-Verlag, 2004, s. 434

- ↑ Newsletter Bürger CERT ( muistoesitys 10. tammikuuta 2015 Internet -arkistossa ), "Manipuloidut verkkosivustot", 21. tammikuuta 2010

- ↑ Harald Schumann: Hyökkäys verkosta , tagesspiegel.de , 31. lokakuuta 2010

- ↑ Tietoturva -aukot Ciscon IOS -järjestelmässä , koska ohjelmakoodiin voidaan tunkeutua valmiilla ping -paketilla, Heise Security, 25. tammikuuta 2007

- ↑ Andrew Lockhart: "Network Security Hacks", ISBN 978-3-89721-496-5 , O'Reilly Verlag, 2. painos 2007, s.130

- ^ Richard A.Deal : "Cisco Pix Firewalls", ISBN 0-07-222523-8 , 2002, s.207

- ^ A b Yhteisten turvamyyttien purkaminen , Microsoft TechNet Magazine , Jesper Johansson ja Steve Riley , touko -kesäkuun 2006 numero

- ↑ b ZoneAlarm im Kreuzfeuer , Spy joka tuli Sisällä , c't Issue 17 ( Memento of Lokakuu 16, 2007 Internet Archive ), ss. 108-110, Jürgen Schmidt 7. elokuuta 2006

- ↑ suojan viruksia Windows vastauksia useimmin kysyttyihin kysymyksiin ( Memento of Lokakuu 16, 2007 Internet Archive ) , c't kysymys 18, Daniel Bachfeld , s. 196

- ↑ BSI: n perussuojaluettelot: Turvayhdyskäytävien käsitteen kehittäminen

- ↑ a b palomuuri kutsuu kotilehtiä com! , Painos 4/2006, s.12

- ↑ a b c d G.Borges, J.Schwenk, C.Stuckenberg: "Identiteettivarkaus ja identiteetin väärinkäyttö Internetissä", ISBN 978-3-642-15832-2 , Springer Verlag 2011, s.61

- ↑ Yrityksen kehä . Palo Alto Networks. Haettu 7. heinäkuuta 2016.

- ↑ Next Generation Intrusion Prevention System (NGIPS) ( Memento alkaen 06 heinäkuu 2016 Web arkisto archive.today )

- ↑ a b W. R. Cheswick, SM Bellovin, AD Rubin: "Palomuurit ja turvallisuus Internetissä", ISBN 3-8273-2117-4 , Addison-Wesley-Verlag, s. 159 ja sitä seuraavat sivut.

- ↑ a b c Ongelma BitDefenderin ja Windowsin palomuuriasetusten kanssa Windows 10: ssä , bitdefender.com, 31. heinäkuuta 2015

- ↑ henkilökohtaiset palomuurit, osa 2 ( Memento helmikuusta 12, 2010 Internet Archive ) mukaan copton.net, Alexander Bernauer

- ↑ a b Microsoftin tuki aiheesta "Windowsin palomuuri ei käynnisty virheen 0x8007042c takia", joka perustuu Windows 7: ään, käytetty 5. heinäkuuta 2016

- ↑ Poista puskurimatot Windowsin palomuuri , winfuture.de, viesti 31.10.2004

- ↑ Huomautus: Aiemmin suoritettu (eli asennettu järjestelmään) haittaohjelma voidaan luotettavasti tallentaa tallentamalla kiintolevyn viimeinen "puhdas" kuva ( kuva ) poistetusta tietokonejärjestelmästä (katso myös G4L , Clonezilla , Partimage ). esimerkiksi virustentorjuntaohjelmisto pystyy vain ehdollisesti poistamaan haittaohjelman ja sen manipuloinnin kokonaan tietokonejärjestelmästä. Katso: Vaarantuneen järjestelmän puhdistus , Microsoft TechNet, Jesper M. Johansson, 7. toukokuuta 2004

- ↑ Henkilökohtaiset palomuurit (PDF), kirjoittaja: Ralf Hildebrandt, luentodiat “Hyödyt ja vaarat”, s. 6 Suojaus ” kuoleman pingiltä ”

- ↑ henkilökohtaiset palomuurit, osa 1 ( Memento 15. huhtikuuta, 2011. Internet Archive ) mukaan copton.net, Alexander Bernauer

- ↑ Kriittiset tietoturva -aukot Symantecin työpöytäpalomuureissa , Heise.de, 13. toukokuuta 2004

- ↑ Ohjelmisto, jossa on virheitä ja niiden seurauksia ( Muisto 9. tammikuuta 2015 Internet -arkistossa ) (PDF), Melanie Ulrich ; US Magazine Wired ; 14. tammikuuta 2007

- ^ Viisas mato tunkeutuu ISS: n turvatuotteisiin reiän kautta , kirjoittanut heise.de, Daniel Bachfeld, 22. maaliskuuta 2004

- ↑ Poista verkkopalvelut käytöstä Windows XP / 2000 -järjestelmässä: win32sec osoitteesta dingens.org (graafinen), svc2kxp.cmd osoitteesta ntsvcfg.de (erä)

- ^ "Tietojärjestelmien turvallisuus-SIS 2002", Erwin Erasim, Dimitris Karagiannis (toim.), ISBN 3-7281-2864-3 , Hochschulverlag AG, 2002, s.88

- ↑ Microsoftin tietosuojavastaava todistaa Sasserin oikeudenkäynnistä , Heise.de, 6. heinäkuuta 2005

- ↑ Jacob Appelbaum, Judith Horchert ja Christian Stöcker: Shopping for Spy Gear Catalogue Advertises NSA Toolbox , julkaisussa: Der Spiegel , Englanninkielinen online-painos 29. joulukuuta 2013, katsottu 31. lokakuuta 2017

- ↑ BSI: n perussuojaluettelot: Suojausyhdyskäytävä (palomuuri)

- ↑ BSI: n perussuojaluettelo: Sovellustason yhdyskäytävän asianmukainen valinta

- ↑ Claudia Eckert: "IT-turvallisuus-käsitteet, menettelyt, protokollat", ISBN 978-3-486-58999-3 , 2009, Oldenbourg Wissenschaftsverlag, 6. painos, s.730

- ↑ Ohita palomuuri DNS -tunnelin avulla

- ↑ Jürgen Schmidt: The Hole Trick, How Skype & Co. bypass firewalls In: c't 17/06, s.142

- ↑ Menetelmät palomuurin ohittamiseksi

- ↑ https://www.trendmicro.de/cloud-content/us/pdfs/business/datasheets/ds_tps_440t.pdf