Haittaohjelma

Kuten haittaohjelmia , haittaohjelmia tai nykyisin yhä useammin haittaohjelma [ malwɛːɐ̯ ] - Englanti haittaohjelmia , pahaa ware , junkware tai haittaohjelmia [ mælˌwɛə ] ( matkalaukku on kertoja icious , ilkeä ja pehmeä ware ) - tarkoittaa tietokoneohjelmia , jotka on kehitetty, mistä uhrin näkökulma suorittaa ei-toivottuja ja mahdollisesti haitallisia toimintoja. Termiä virus ei usein määritellä selvästi. Puhumme virustorjunnasta , mikä tarkoittaa paljon yleisemmällä tavalla suojaa kaikenlaista haittaohjelmaa vastaan.

Vialliset ohjelmisto on erotettava haittaohjelmia , vaikka tämäkin voi vahingoittaa itseään tai voidaan hyödyntää hyökkäyksen tietojärjestelmien vuoksi turva-aukkojen tai puute tiedon turvallisuuden .

Haitalliset toiminnot ovat yleensä naamioituja, tai ohjelmisto toimii täysin huomaamatta taustalla ( kirjoita alla ). Haittaohjelmat toiminnot voivat olla esimerkiksi, manipulointia tai poistaminen tiedostoja tai tekninen kompromissi turvallisuus- ohjelmistojen ja muiden turvalaitteiden (kuten palomuureja ja virustorjuntaohjelmia ) on tietokoneen , mutta myös pyytämättä tietojen keruuta markkinointitarkoituksiin . Joidenkin haittaohjelmien kohdalla on myös tavallista, että asianmukainen asennuksen poisto epäonnistuu yleisesti käytettyjen välineiden avulla, joten ainakin ohjelmistopalat pysyvät järjestelmässä. Nämä voivat silti suorittaa ei-toivottuja toimintoja myös asennuksen poistamisen jälkeen.

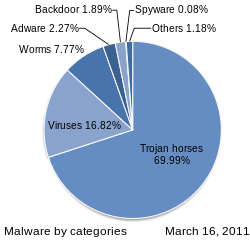

Tähän mennessä tiedossa olevat haittaohjelmat voidaan periaatteessa jakaa kolmeen luokkaan: tietokonevirukset , tietokonematot ja Troijan hevoset .

- Tietokonevirus on määritelmän ohjelmakoodin , joka voi levitä itsenäisesti tai automaattisesti tarttumasta tiedostoja. Termi " tietokonevirus " perusti professori Leonard M. Adleman vuonna 1981, joka käytti termiä ensin julkisesti. Aikaisempina vuosina ohjelmakoodeja on kuitenkin verrattu biologisiin viruksiin . Useimpien lähteiden ensimmäinen tunnettu tietokonevirus on sanottu olleen Elk Cloner varten Apple II vuonna 1982.

- Tietokonemato on määritelmän mukaan itsenäinen tietokoneohjelma tai skripti , joka leviää itsenäisesti tai automaattisesti. John von Neumannia pidetään itsereplikaation teoreettisen käsitteen keksijänä vuonna 1953. Ensimmäinen tunnettu haittaohjelma oli Creeper- tietokonemato vuonna 1971. Nimi "tietokonemato" palaa aikojen lopun romaaniin Der Schockwellenreiter by John Brunner vuodesta 1975. Ei tiedetä, keksikö Brunner itse termin. Mutta hän muovasi hänet ainakin pysyvästi.

- Troijan hevonen käytetään pää- tai sivutoimisesti funktion määritelmän erillinen ohjelma haittakoodin sisältää, mutta ei pysty levittämään itsenäisesti tai automatisoitu. Siksi tartunta tapahtuu suurelta osin ajamalla lataamisen tai roskapostikampanjoiden kautta . Vuonna 1972 Daniel Edwards esitteli teoreettinen käsite tällaisen haittaohjelmia pidetään uhkana tietokoneen turvallisuutta ja nimesi sen ensimmäistä kertaa kuin " Troijan hevonen ". Vuoden 1975 pelin Pervading Animal uskotaan olevan ensimmäinen tunnettu troijalainen hevonen.

Luokitus

Tietokonevirukset

Tietokonevirukset luokitellaan yleensä seuraaviin alaluokkiin isäntätiedostojen tyypin mukaan :

- Käynnistyssektorivirukset tartuttavat käynnistyslohkot , kuten käynnistyssektorin ja / tai MBR , RDB jne. Käynnistyslohko on teknisesti tiedosto.

-

Companion virukset luoda infektoituneen kopioita

Exesähköpostin tiedostonComvariantti. -

Tiedoston virukset tartuttaa ohjelmatiedostoja kanssa laajennuksen

ExetaiCom. - Kernel virukset tartuttaa tiedostoja kuuluva ydin käyttöjärjestelmän .

- Klusterivirukset tartuttavat levyn sektoreita ja linkittävät niihin. Käynnistyssektori ja käynnistyslohko eivät kuulu tähän.

- Makrovirukset tartuttaa MS Office - asiakirjoja .

-

Hybridivirukset tartuttavat

Exe- tai -Comtiedostoja ja myös käynnistyssektoreita tai MBR: ää.

Jos linkki on asetettu toisessa tiedostossa olevaan todelliseen viruskoodiin, tätä tiedostoa pidetään myös tartunnan saaneena tai se lasketaan isäntätiedostoksi, koska linkkiä pidetään osana viruskoodia.

Muistissa olevat virukset tartuttavat myös RAM-muistia , jolla ei ole merkitystä tässä luokituksessa, koska RAM ei ole isäntätiedosto.

Lukuisat muut virusten nimet viittaavat lähinnä niiden tartuntakäyttäytymiseen, isäntäjärjestelmiin, hyötykuormaan , sisäänrakennettuihin laukaisimiin tai käytettyihin tekniikoihin.

Tietokonematoja

Matoja jaetaan seuraaviin luokkiin niiden leviämisen mukaan:

- Verkkomatot käyttävät käyttöjärjestelmissä ja sovelluksissa olevia suojausreikiä ja heikkoja salasanoja kopioidakseen itsensä suoraan muihin tietokoneisiin verkon (esim. P2P ) kautta. 2000-luvun ensimmäisten kymmenen vuoden aikana suosittuja tiedostojenjakosivustoja ja BitTorrents-ohjelmia käytettiin usein keinona saavuttaa päämäärä. Matot käyttävät myös pikaviestimiä väärin leviämiseen.

- Sähköpostimadat lähettävät itsensä automaattisesti tai osittain automaattisesti sähköpostitse ja käyttävät usein hyödykkeitä Outlookissa tai muissa sähköpostiohjelmissa.

- Matoja siirrettävälle tallennusvälineelle tai pienille USB-laitteille, jotka leviävät USB-tikuilla ja irrotettavissa olevilla kiintolevyillä, ja ne käyttävät usein automaattisia käynnistystoimintoja.

- IRC-matot käyttävät Internet Relay Chat -ohjauskomentosarjoja leviämiseen.

- Bluetooth-matot hyödyntävät matkapuhelimien ja taulutietokoneiden Bluetooth-tekniikkaa.

- MMS-matot lähettävät itsensä automaattisesti multimediaviestipalvelun kautta.

Matoja kutsutaan usein virheellisesti viruksiksi joukkotiedotusvälineissä. Selkeä erottava piirre on, että tietokonemato ei tarvitse isäntätiedostoa.

Troijan hevoset

Haitallisten haittojen luonteesta riippuen on olemassa useita muita, enemmän tai vähemmän vakiintuneita nimiä haittaohjelmille. Nämä ohjelmat ovat usein Troijan hevosia, koska ne eivät voi levitä itsenäisesti tai automaattisesti. Yleisesti käytetty lyhyt muoto on troijalainen, mutta tätä termiä pidetään usein virheellisenä sanan alkuperän takia. Termi on kuitenkin vakiintunut saksan kielellä sekä erikoisalalla että suuressa yleisössä ja on siksi oikea nimitys.Troijalainen hevonen ladataan yleensä Internetistä petoksen takia, se on kiinni ajettavana latauksena tai vuotaa sen vahingossa tai tarkoituksella.

Yleisimmät haittaohjelmatyypit ovat Troijan hevosia:

- Adware tutkii tietokoneen ja käyttäjien käyttäytymistä kohdennetun mainonnan sijoittamiseksi. Mainosohjelma käynnistetään usein yhdessä haluttujen asennusten tai verkkokäyntien kanssa pyytämättä ja ilman mitään hyötyä käyttäjälle. Kerättyjä tietoja ei usein käytetä vain henkilökohtaiseen mainontaan , vaan ne edustavat myös taloudellista arvoa myydessään markkinatutkimuksille .

- Takaovi (takaovi) on yleinen haitallinen toiminto, jonka virukset, matot tai troijalaiset hevoset yleensä tuovat ja asentavat. Se sallii kolmansien osapuolten luvattoman käytön ("takaovi") tietokoneeseen, mutta piilotettuna ja ohittaen tavanomaiset turvalaitteet. Takaovia käytetään usein vaarantuneen tietokoneen väärinkäyttöön roskapostin jakelijana tai palvelunestohyökkäyksiin .

- Vakoiluohjelmat vakoilevat tietokonetta, tietoja ja käyttäjän käyttäytymistä ja lähettävät tiedot kolmansille osapuolille. Tämä haittaohjelman muoto asennetaan usein muiden hyödyllisten ohjelmistojen kanssa pyytämättä käyttäjää, ja se pysyy usein aktiivisena sen poistamisen jälkeen.

- Scareware on suunniteltu hämmentämään käyttäjää ja huijaamaan hänet asentamaan haittaohjelmia tai maksamaan hyödyttömästä tuotteesta. Esimerkiksi väärennetyt varoitusviestit näytetään väitetyistä virushyökkäyksistä tietokoneeseen, jonka kaupallisesti saatavilla olevat ohjelmistot pyrkivät poistamaan.

- Ransomware estää pääsyn käyttöjärjestelmään tai salaa mahdollisesti tärkeät tiedostot ja pyytää käyttäjää maksamaan lunnaat - yleensä digitaalisen maksujärjestelmän Bitcoin kautta .

- Näppäinlukijat ovat vakoiluohjelmien alaluokka. Ne ovat ohjelmia, joita käytetään kirjautua tekemät merkinnät käyttäjä on näppäimistön tietokoneen ja saattaa ne kolmannelle osapuolelle. Muun muassa syötetyt käyttäjätunnukset ja salasanat tallennetaan, mikä puolestaan antaa kolmannelle osapuolelle mahdollisuuden käyttää järjestelmiä, joille nämä käyttötiedot on tarkoitettu.

- Rogueware (jopa rogue-ohjelmisto, rogue-tietoturvaohjelmisto tai englanninkielinen "rogue security-ohjelmisto" ) pettää käyttäjän, jonka on tarkoitus poistaa muut haitalliset ohjelmat. Joitakin versioita tarjotaan maksua vastaan, toiset versiot asentavat ylimääräisiä haittaohjelmia petosprosessin aikana.

- Kolikkojen louhinta (myös kryptovaluuttakaivostoiminta ) kuvaa tekniikkaa, jossa hyökkääjä käyttää uhrien laitteita ja energiavaroja huomaamatta ja ilman heidän suostumustaan laskennallisesti intensiiviseen kaivostoimintaan , esim. B. manipuloitujen verkkosivustojen tai haittaohjelmien kautta.

- Riskware on ohjelmisto, jota mainostetaan laillisiin tarkoituksiin, mutta se voi aiheuttaa merkittäviä turvallisuusongelmia prosessissa. Esimerkiksi etähuolto-ohjelmien väärinkäyttö takaoven troijalaisina.

- Arkistopommit ovat erittäin pakattuja tiedostoja, kuten gigatavun kokoinen yksivärinen bittikarttatiedosto. Pakkaamisen jälkeen ne ovat kooltaan muutama 100 kilotavua. Tämä voi tuoda järjestelmän muistin rajoille purettaessa pakkausta. Virustarkistimilla oli aiemmin ongelmia arkistopommien tarkistamisessa, koska ne joutuivat usein loputtomiin silmukoihin.

- Droppers ovat troijalaisia, jotka toimittavat viruksen. Suurimman osan ajasta se on käynnistyssektorivirus. Niitä käytetään ensimmäiseen vapautumiseen tai kohdennettuun infektioon.

Harmaa

Harmaaohjelmaa käytetään joskus erillisenä luokkana erottaakseen ohjelmistot, kuten vakoiluohjelmat ja mainosohjelmat, tai muut muunnelmat, jotka eivät suoraan haittaa järjestelmän toimintoja, selvästi haitallisista muodoista, nimittäin haittaohjelmista. Termiä ei pidä sekoittaa harmaisiin tavaroihin tai virallisen maahantuojan harjoittamaan tavaroiden jälleentuomiseen.

Muutamia poikkeuksia lukuun ottamatta harmaat ohjelmat ovat Troijan hevonen. Monissa yksittäistapauksissa on kuitenkin kiistanalaista, onko kyseessä todella harmaa vai haittaohjelma. Subjektiivisella tunteella on tässä ratkaiseva rooli, ja juuri tämä epäselvyys on harmaiden ohjelmien määrittelevä piirre. Usein sellaisina nähdään muun muassa:

- Dialerit , dial-ohjelmissa puhelin lisäarvoa numerot , joita usein kutsutaan haittaohjelmia, vaikka ne eivät sisälly suppeassa merkityksessä, vaan käytetään vain väärin vilpillisiin tarkoituksiin. Laittomat soittajan ohjelmat ovat salaa puhelinverkkoyhteyksiä, ts. H. taustalla ja käyttäjän huomaamatta ja aiheuttavat uhrille taloudellista vahinkoa, joka laskutetaan esimerkiksi puhelinlaskussa. Rikoslain mukaan tämä on verkkopetos . Soittajien alkuperäinen tarkoitus oli kuitenkin oikeudellinen tausta yksinkertaisen ja mutkattoman maksamisen mahdollistamiseksi Internetissä.

- Govware viittaa yleensä troijalaisiin vakoiluohjelmiin tai harvinaisissa tapauksissa vakoojaohjelmiin , joilla on mato-ominaisuuksia. Se eroaa haittaohjelmista vain salaisten palvelujen, tullin ja muiden valtuutettujen laitosten virallisessa käytössä.

Ei haittaohjelmia

- Testivirukset, kuten Eicar-testitiedosto tai sen sisältämä koodi, eivät ole viruksia. Eicar-tiedosto on suoritettava ohjelma MS-DOS: ssa eikä se voi levittää itseään tai testikoodia. Jos haluat pitää testitiedoston ollenkaan haittaohjelmana, se on tosiasiallisesti troijalainen.

- Bloatware on termi ohjelmistolle, joka on ylikuormitettu toiminnoilla tai yhdistää hyvin eri työalojen sovelluksia ilman yleistä käyttöä.

- Crapware viittaa äskettäin ostetun laitteen esiasennettuun ohjelmistoon. Tätä pidetään usein hyödyttömänä ja ärsyttävänä.

- Nagware on nimi tavallisille ja hyödyllisille ilmaisohjelmistosovelluksille, joka usein ärsyttävästi kehottaa sinua rekisteröitymään ponnahdusikkunoihin tai vastaaviin tai mainostamaan täysversion ostamista.

jakelu

Vuonna 2008 F-Securen kaltaisten turvallisuusyritysten odotettiin näkevän "miljoonan uuden haittaohjelman uhkan". Tämän mukaan noin 25 000 uutta haittaohjelmaohjelmaa - ns. Yksilöllisiä näytteitä , eli haittaohjelmia, joilla on ainutlaatuinen "sormenjälki" MD5: n mukaan - saavuttavat erityisesti tätä tarkoitusta varten perustetut palvelimet, esim. B. Hunajaruukut . Sen sijaan AV-Test pystyi laskemaan kymmenen miljoonaa uutta haittaohjelmaa vuonna 2008 jo huhtikuun puolivälissä 2008. Haittaohjelmien leviämisessä voidaan havaita voimakas muutos: Troijalaiset hevoset sähköpostitiedostojen liitteissä ovat yhä harvinaisempia, kun taas verkon kautta tapahtuvat hyökkäykset, esimerkiksi latauksen kautta, lisääntyvät. Lisäksi rootkit- tekniikoiden käyttö haittaohjelmien piilottamiseksi on yleistymässä. Kalifornian haittaohjelmien asiantuntijan Kindsight Securityn mukaan vuonna 2012 keskimäärin 13% Saksan yksityisistä tietokoneista oli haittaohjelmien tartuttama. Aikakauslehden <kes> ja Microsoftin vuonna 2014 tekemän tietoturvatutkimuksen mukaan "haittaohjelmien aiheuttama tartunta" on noussut ykköseksi uhkaksi yritystietotekniikalle. Näin tehdessään hän on työntänyt ”työntekijän virheet ja huolimattomuuden” toiselle sijalle. 74 prosenttia tutkimuksen osanottajista ilmoitti, että haittaohjelmatapahtumat olivat vaikuttaneet heihin kahden viime vuoden aikana. Tutkituissa yrityksissä sähköposti on tartuntareittien eturintamassa. Tätä seuraisi verkkosisältö, joka levittää haittaohjelmia aktiivisen sisällön tai "drive-by-latausten" kautta.

motivaatio

Vuonna 2006 tehty tutkimus, jossa tutkittiin haittaohjelmakehittäjien taustalla olevia motivaatioita, saavutti seuraavat viisi ensisijaista tulosta:

- Ahneus: Hyökkäykset tehdään henkilökohtaisen, aineellisen hyödyn saamiseksi.

- Uteliaisuus: Hyökkäykset tehdään henkilökohtaisen uteliaisuuden tyydyttämiseksi.

- Vakoilu: Hyökkäyksiä tehdään tiettyjen tietojen saamiseksi haltuunsa.

- Kosto: Hyökkäyksiä käytetään tarkoituksellisesti vahingoittamaan henkilökohtaisten tunteiden tyydyttämiseksi.

- Salaliitto: Hyökkäyksiä tehdään houkutellakseen mahdollisia ajajia väärälle radalle.

Niin kutsuttu verkkosota , joka menee paljon pidemmälle kuin yksinkertainen vakoilu, on nyt lisätty lisäkomponenttina . Tunnettu esimerkki sabotaasi mukaan tiedustelupalvelujen oli Stuxnet verkon mato , joka tuli tunnetuksi vuonna 2010. Tätä govware-ohjelmaa käytettiin manipuloimaan Iranin ydinlaitoksia .

Katso myös

kirjallisuus

- Eugene Kaspersky: Haittaohjelma: Tietoja viruksista, matoista, hakkereista ja troijalaisista ja kuinka suojautua heiltä. Hanser-Verlag, München 2008, ISBN 978-3-446-41500-3 .

nettilinkit

- Internetin haittaohjelmien aiheuttamat riskit (seminaari FH Würzburg, PDF-tiedosto ja Powerpoint-esitys)

- Virukset, madot, Troijan hevoset Stuttgartin yliopiston CERT: n (RUS-CERT) tietosivu haittaohjelmista

- Kaspersky-haittaohjelmaluokitukset Haittaohjelmatyyppien luokittelu niiden haitallisuuden mukaan

- Mikko Hypponen: Haittaohjelmamuseo. Internet-arkisto , 2016, käyty 8. helmikuuta 2016 (Kokoelma historiallisten haittaohjelmien emulointeja).

- Haittaohjelma: Kuinka tunnistaa, poistaa ja estää haittaohjelma. 1und1.de/digitalguide, 2. kesäkuuta 2016, luettu 30. kesäkuuta 2017.

Yksittäiset todisteet

- ^ Professori Len Adelman selittää tietokonevirustermin welivesecurity.com.

- ^ Kuka keksi tietokoneviruksen priceonomics.com.

- ↑ Virukset - Tarttuva haittaohjelma, jolla on pitkä esivanhempien sarja ceilers-news.de.

- ↑ Kaspersky.de: lyhyt historia tietokoneviruksia mitä tulevaisuus tuo tullessaan ... .

- ↑ Klassikoiden lukeminen uudelleen - Der Schickwellenreiter heise.de.

- ↑ Tietoturvatekniikan suunnittelututkimus , 1972, s. 62, (PDF; 8,1 Mt)

- ↑ news.cnet.com 25 vuotta tietokoneviruksesta? Ei niin melkein! by Don Reisinger 30. marraskuuta 2013

- ↑ wsj.com: Bitcoin-aikakaudella Ransomware Attacks Surge.

- ↑ Bitdefender.de: E-Threat-Trends 2011 , käyty 8. heinäkuuta 2013.

- ↑ Microsoft.com: Varokaa vääriä virushälytyksiä , haettu 8. heinäkuuta 2013.

- ↑ Marvin Strathmann: CoinHive - Tämä ohjelmisto kaivaa salaa digitaalista rahaa, kun surffaat. Julkaisussa: Süddeutsche Zeitung . 30. marraskuuta 2017 ( sueddeutsche.de , käyty 1. joulukuuta 2017).

- ↑ Lokakuun haetuin haittaohjelma: Cryptocurrency Mining Presents New Threat , Check Point Research Team, 13. marraskuuta 2017, käyty 1. joulukuuta 2017.

- ↑ Mikä on EICAR-testivirus? Ebert Lang -sivustolla

- ↑ heise.de: F-Secure odottaa 1000000 uhkia tänä vuonna

- ↑ Spiegel-Online: Viruksenmetsästäjä Kaspersky: "[...] sähköpostivirusten aikakausi on ohi [...]. Nykyään kukaan ei tarvitse sähköpostia saadakseen viruksen liikkeelle. Rikolliset levittävät viruksia kaapattujen verkkosivustojen kautta: käynti riittää tietokoneen tartuttamiseen. He piilottavat ohjelmansa multimediatiedostoihin ja levittävät niitä sosiaalisten verkostojen kautta (→ sosiaalinen ohjelmisto ). He jättävät linkkejä vieraskirjoihin tai Wikipediaan, ja jos napsautat niitä, saat jotain kiinni. "

- ↑ <kes> / Microsoft Security Study 2014 -erikoisversio . 2014.

- Ise Heise Security : Tutkimus: Haittaohjelma on suurin uhka yritysten tietotekniikalle 1.10.2014 alkaen. Pääsy 14. lokakuuta 2014.

- ↑ Uhat . Julkaisussa: Security @ Work . Springer Berlin Heidelberg, 2006, ISBN 3-540-36226-6 , s. 49-83 , doi : 10.1007 / 3-540-36226-6_5 .

- ↑ Tietokonemato Stuxnet zeit.de.